Seit über 2.000 Jahren hat die Kryptografie das Ziel, Daten vertraulich zu übermitteln. Bis zur Mitte der 1970er Jahre herrschte dabei unangefochten das Paradigma der sogenannten symmetrischen Kryptografie.

{1r}

Deren Grundidee ist die folgende: Sender und Empfänger einer vertraulichen Mitteilung einigen sich auf ein gemeinsames Geheimnis, den sogenannten Schlüssel, auf dem die Sicherheit ihrer Kommunikation beruht. Der Sender benützt den Schlüssel zum Verschlüsseln, der Empfänger zum Entschlüsseln, und ein Angreifer hat schlechte Karten, wenn er die übermittelte Geheimbotschaft ohne Kenntnis des Schlüssels knacken möchte.

Der Haken bei Enigma und Co

Solche Verfahren hatten sich über Jahrhunderte konkurrenzlos durchgesetzt – obwohl sie einen prinzipiellen Haken haben: Vor jeder vertraulichen Kommunikation muss man nämlich schon ein Geheimnis ausgetauscht haben – den Schlüssel. Dies ist zum einen ziemlich aufwendig, wenn viele gleichberechtigte Partner miteinander kommunizieren wollen.

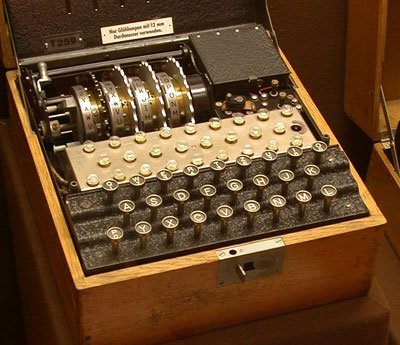

Und noch schlimmer: Wenn der Schlüssel abgefangen wird, kann auch ein Unbefugter die geheime Nachricht lesen. Genau das passierte beispielsweise im Zweiten Weltkrieg, als die Briten den Code der Enigma-Verschlüsselungsmaschine der Nazis knackten: Sie konnten fortan die Kommunikation zwischen dem Marine-Hauptquartier und den U-Booten des Dritten Reichs mitverfolgen und das trug mit dazu bei, dass die Alliierten den Krieg letztlich gewannen.

Ohne ausgetauschtes Geheimnis

Es war eine ausgesprochene Sensation, als 1976 Whitfield Diffie und Martin Hellman etwas anderes zu denken wagten. Ihre Vision: Um jemandem eine vertrauliche Nachricht zu schicken, sollte man kein vorher ausgetauschtes Geheimnis brauchen. Natürlich benötigt der Empfänger zum Entschlüsseln einen geheimen Schlüssel, denn sonst hätte er keinen entscheidenden Vorteil gegenüber einem Spion. Aber dieser ist nicht der gleiche, der zum Verschlüsseln benutzt wurde. Also: Verschlüsseln ohne spezielles Geheimnis, Entschlüsseln mit dem einzigartigen privaten Geheimnis.

Eine gute Veranschaulichung sehen wir im Postdienst: Um jemandem eine vertrauliche Nachricht zukommen zu lassen, wird der entsprechende Brief in einen Umschlag gesteckt und dann der Briefkasten mit dem Namen der Empfängerin gesucht. Das Einwerfen des Briefes entspricht dem Anwenden des öffentlichen Schlüssels. Anschließend hat niemand mehr Zugriff auf den Brief – außer der legitimen Person, die den Briefkasten mit ihrem privaten Schlüssel öffnen kann.

Albrecht Beutelspacher (Universität Gießen / Mathematikum), DFG Forschung

Stand: 12.07.2013